Sécurité Informatique

Mise à jour le 8 novembre 2022.

Au vu dans la grande quantité que contient le contenu de cette page, nous conseillons de lire sur ordinateur ou tablette plutôt que sur un téléphone.

Qu’est-ce que la sécurité informatique ?

La sécurité informatique consiste à protéger un système informatique contre toute violation, intrusion, dégradation ou vol de données au sein du système d’information.

Avec l’essor d’internet, et l’utilisation par la majorité des entreprises et des organisation de processus informatisés, les menaces visant les systèmes d’informations n’ont cessés d’augmenter et de se sophistiquer, faisant aujourd’hui de la sécurité informatique une nécessité pour tous les types de structure.

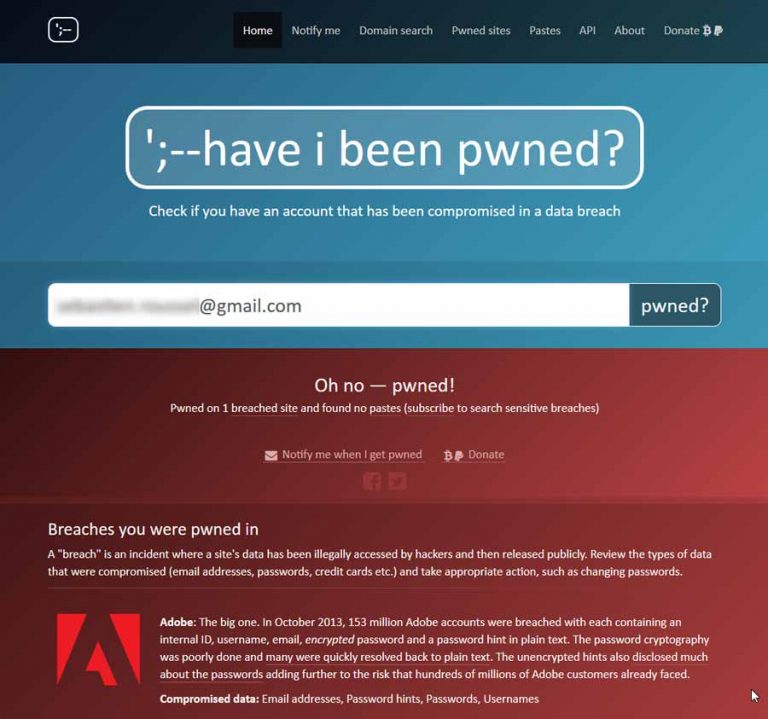

Premier outil pour savoir si l'on est mal barré

Le principe est simple, il faut cliquer sur le bouton bleu en bas de l'article.

Le principe est simple, il faut cliquer sur le bouton bleu en bas de l'article.

Ensuite, on saisit l’adresse email du compte que l’on souhaite vérifier.

Le site vous indique ensuite si votre compte a été piraté par un tiers.

Lorsque que le compte n’est présent dans aucune base de données de sites piratés, le message “Good news — no pwnage found!” s’affiche et le site passe en vert.

A l’inverse, ci-dessous, je saisie une de mes adresses email et le site indique “Oh no – pwned!“.

La page du site passe alors en rouge pour vous alerter sur les dangers.

Différentes informations sur les derniers piratages massifs s’affichent et plus bas, la source du piratage est indiquée dans la partie “Pastes you were found in“.

Dans cet exemple, il s’agit d’un copier/coller de comptes piratés sur le site pastebin.

Que faire si votre compte a été piraté ?

En premier lieu, il ne faut pas paniquer.

Comme évoqué dans l’introduction, cela ne veut pas dire que votre mot de passe est connu des cybercriminels.

• Changer vos mots de passe. En général, lorsqu’un service est compris, il vous en informe et force le changement des mots de passe de votre compte

• Utiliser des mots de passe forts. L’article suivant vous aide à choisir des mots de passe forts : Comment choisir « un bon » mot de passe fort et sécurisé

• Évitez d’utiliser le même mot de passe pour tous vos comptes internet

• Utiliser la double authentification ou authentification à deux facteurs (2FA)

• Gérer les mots de passe sur les navigateurs WEB et éviter les piratages

Si c’est le cas, le danger le plus important est de possible accès à des comptes internet tiers dans le cas où vous utilisez un mot de passe unique.

A noter aussi des tentatives de chantages par internet expliquées sur la page suivante :

• Arnaque par mail : un hacker vous a piraté

• Arnaque – Mail extorsion et rançonnage

Source de cet article : Malekal.com

Attention, le site n'est pas mis à jour en temps réel et ne liste pas non plus absolument toutes les failles de sécurité existante (mais quand même suffisamment pour être relativement serein). Donc si la faille de sécurité est récente ou sur un site tout de petite envergure, il y a quand même un risque que votre mail soit piraté si vous avez un doute sur un piratage récent.

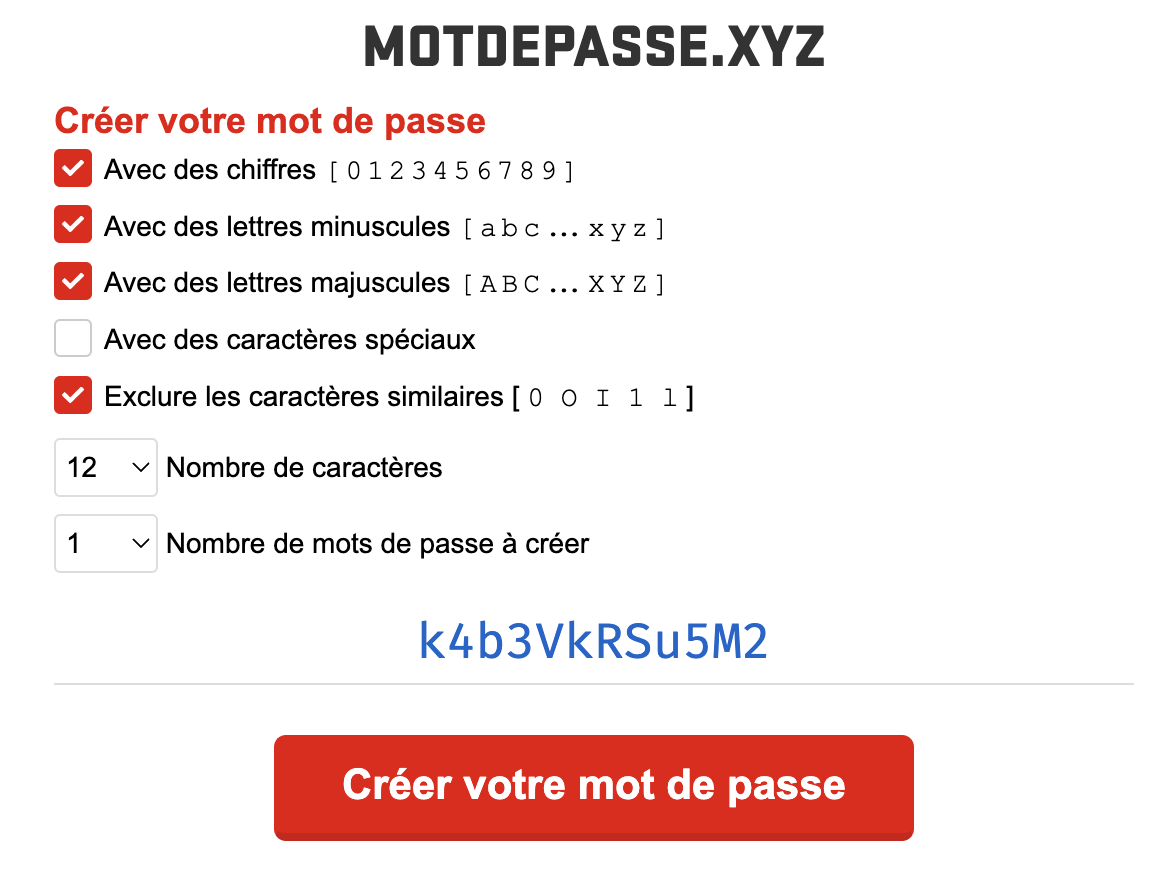

Utilisez un générateur de mot de passe

Adopter une politique de gestion sérieuse des mots de passe est indispensable pour assurer la sécurité des données de l’entreprise.

En raison de sa simplicité et de son faible coût, le mot de passe reste la technique d’identification la plus utilisée par les entreprises, notamment les plus petites. Or, ce système, s’il n’est pas administré avec rigueur offre un faible niveau de sécurité. Selon une étude de Verizon, 81 % des notifications de violations de données mondiales enregistrées en 2021 étaient liées à des problèmes de mots de passe. Une bonne occasion de rappeler quelques principes à respecter pour créer et

administrer des mots de passe solides dans l’entreprise.

Concevoir des mots de passe complexes

Pour l’Agence nationale de la sécurité des systèmes d’information (Anssi), un bon mot de passe doit être composé de 10 à 12 caractères de type différent (lettres, chiffres, caractères spéciaux, majuscules, minuscules). Bien entendu, pour être impossible à deviner, la chaîne de signes ainsi formée ne doit pas avoir de lien avec la vie privée de son utilisateur (date de naissance, noms des enfants…) et ne doit pas être présente dans un dictionnaire (autrement dit, elle ne doit avoir aucun sens).Afin de parvenir à créer un tel mot de passe et à s’en souvenir, l’Anssi préconise deux méthodes. La méthode phonétique « J’ai acheté 5 CD’s pour cent euros cet après-midi » : ght5CDs%€7am, et la méthode des premières lettres : « Les 12 salopards et César et Rosalie sont mes deux films préférés » : L12seCeRsmdfp.

La Cnil propose sur son site un générateur de mot de passe basé sur la technique de la première lettre.

Bannir les mots de passe uniques

Même si c’est pratique et plus simple, il est dangereux d’utiliser le même mot de passe pour administrer plusieurs comptes. S’il venait à être découvert, toutes les applications qu’il permet d’ouvrir seraient alors compromises. A minima, l’Anssi conseille de choisir un mot de passe spécifique au moins pour les services les plus sensibles (messagerie professionnelle, accès aux réseaux de l’entreprise, services bancaires en ligne…). Quant aux systèmes de mémorisation des mots de passe présentsnotamment sur les navigateurs Internet, l’agence en déconseille l’usage qu’elle considère encore peu sécurisé. Bien entendu, le recours au célèbre « Post-it » pense-bête collé sur le bureau ou le coin de l’écran de l’ordinateur est à proscrire.

Changer régulièrement de mot de passe

Aussi fort soit-il, un mot de passe n’est jamais incassable. Dès lors, il convient de le changer régulièrement pour éviter qu’un hacker qui serait parvenu à le découvrir sans que personne s’en aperçoive continue à accéder au réseau de l’entreprise ou à certaines de ses applications. Il faut ici trouver un compromis entre le confort des utilisateurs et la nécessaire sécurité de l’entreprise. En fonction du caractère sensible des accès, la durée de validité d’un mot de passe pourra ainsi varierde 3 mois à 1 an.

Instaurer des règles communes

La gestion des mots de passe ne doit pas peser sur les seuls collaborateurs, mais doit s’inscrire dans une politique de sécurité globale. Ainsi, les règles de choix des mots de passe (longueur du mot de passe, type de signes utilisables pour le composer…) comme leur durée de vie doivent être les mêmes pour tout le monde. Pour être acceptée et suivie et ne pas être considérée comme des contraintes inutiles et chronophages, la mise en place de ces règles doit s’accompagner de plan de formationet de communication. L’idée est ici de permettre à chacun de mesurer les enjeux de la sécurité informatique en termes de risque. Cette phase est essentielle pour que la sécurité devienne une véritable culture partagée par l’ensemble des collaborateurs. Idéalement, des réunions d’information pourront être organisées pour sensibiliser l’ensemble des collaborateurs sur l’intérêt d’assurer la sécurité des données de l’entreprise, mais également afin de partager les expériences de chacun et ainsi

élaborer des solutions à la fois efficaces et consensuelles.

Effectuer un suivi

La sécurité des systèmes informatiques doit être administrée de manière centralisée comme tous les autres sujets à fort enjeu de l’entreprise. Les personnes qui en assument la charge, outre de définir les règles de création et de gestion des mots de passe, devront aussi veiller à leur application (mise en place de systèmes automatiques imposant le changement des mots de passe après un certain délai, vérification de la confidentialité des mots de passe, désactivation des mots de passe desanciens salariés…).

S’appuyer sur les gestionnaires de mots de passe

Un gestionnaire de mots de passe est un logiciel administrant une base de données sécurisée. Il a pour principale mission de stocker vos identifiants et tous les mots de passe associés et de vous permettre de vous connecter automatiquement sur chacun des sites sécurisés auxquels vous êtes abonné. Ces programmes peuvent être présents sur l’espace mémoire d’un ordinateur, d’un smartphone ou d’une tablette, mais également en ligne (cloud), ce qui présente l’avantage d’en permettre l’accès àpartir de n’importe quelle machine.

Les utiliser permet de n’avoir plus qu’un mot de passe à retenir : celui qui permet d’accéder au gestionnaire de mot de passe.

Ces outils peuvent s’intégrer dans la politique de gestion des mots de passe de l’entreprise. Mais dans ce cas, il revient aux personnes en charge de ce dossier de sélectionner l’outil qui devra être utilisé par l’entreprise dans le cadre d’un abonnement global, sans quoi chaque collaborateur risque de faire son propre choix.

Les outils les plus connus sont Dashlane, LastPass, Passky, LockPass ou encore KeePass.

Source de cet article : Les Echos Entrepreneurs

Calculer la « force » d’un mot de passe

Des sites permettent d’évaluer la force de son mot de passe, ce qui implique de le renseigner. Pour pouvoir juger sa robustesse sans le donner directement, l’ANSSI a mis en place une approche basée sur la cryptographie.

Se doter d’un bon mot de passe pour protéger son compte est important pour éviter qu’il ne soit facilement devinable. C’est aussi très important qu’il soit unique, dans le cas où il est divulgué. Ainsi, seul un compte sera menacé. Enfin, il est grand d’activer partout où c’est possible la double authentification. Vous éloignerez ainsi un grand nombre de risques courants.

Il n’est pas forcément nécessaire de créer des mots de passe très complexes pour qu’ils soient efficaces. Il faut surtout allonger leur taille. C’est d’autant plus vrai que vous risquez sinon de ne pas les retenir, à moins de passer par un gestionnaire de mots de passe, qui les conserve pour vous dans un coffre-fort. Dans ce cas, vous pouvez imaginer des codes très compliqués.

Mais comment évaluer sans risque la robustesse d’un mot de passe ? Il existe des sites qui disent mesurer sa qualité, mais cela implique de l’inscrire quelque part. Or ici, la paranoïa n’est jamais loin : on peut se demander si le texte n’est pas conservé. Alors, que faire ? Exécuter ce test avec un mot de passe qui imite celui qu’on veut vraiment tester, avec la même disposition et le même type de caractères ?

Pour cet exercice, l’Agence nationale de la sécurité des systèmes d’information propose une sorte d’entre-deux. Sur son site web, le cyber-garde du corps de l’État, dont le rôle est d’assister et protéger les services et les entreprises critiques de la nation, fournit un outil qui n’analyse pas directement le mot de passe, mais calcule sa force en fonction de ses critères (taille, symboles).

Tester son mot de passe

La longueur que vous pouvez indiquer avec cet outil n’inclut pas les nombres impairs et va de 4 à 30, en ignorant certains paliers (dès lors, prenez celui qui est le plus proche du vôtre pour avoir un ordre d’idée). L’Agence calcule alors la taille de clé équivalente à votre mot de passe et détermine si elle est très faible, faible, moyenne ou forte.Mais pourquoi parler de taille de clé équivalente ? En fait, « la force d’un mot de passe peut être estimée par comparaison avec les techniques cryptographiques », explique l’ANSSI. Dès lors, en tenant compte de ses recommandations en cryptographie, il est possible de savoir si un mot de passe est fort ou non selon l’estimation de la taille de clé et sa faculté à atteindre certains seuils.

Cet outil permet à cette occasion de se rendre qu’il est plus efficace de renforcer un mot de passe assez facilement en l’allongeant seulement de quelques caractères, plutôt que de le faire varier avec des majuscules et des minuscules. Bien sûr, dans les faits, il ne faut pas se priver d’un maximum d’options. Si vous pouvez mettre des chiffres, des majuscules, des minuscules et des symboles particuliers, alors banco.

Source de cet article : Numerama.com

Bonus : Tableau avec le nombre de combinaisons Unowit.com

Attention pour éviter toute fuite de données, éviter de mettre votre mot de passe, mais plutôt un mot de passe du même type. Par exemple, si vous avez un mot de passe comme celui-ci ; g8C28MgZgw6Y mettez en un qui lui ressemble comme celui-ci ZmnaF9Nn277T (Même nombre de caractères) pour éviter que le mot de passe se fasse intercepter par un pirate sur la route . À partir de votre nombre de caractères, vous pouvez générer un mot de passe avec l'outil que je viens d'énumérer dans l'article précédent sur la génération des mots de passe.

Chiffrements - Signal

Signal est une application permettant de communiquer en toute confidentialité grâce au chiffrement des données. Découvrez tout ce que vous devez savoir sur la messagerie qui protège votre vie privée.

Chaque mot que vous tapez sur internet, chaque message que vous envoyez est sauvegardé, surveillé, collecté et analysé. Les entreprises, les gouvernements, les cybercriminels et la police épient vos communications.

Nous sommes entrés dans une ère de dystopie, et le numérique signe la fin de l’anonymat et de la vie privée. Heureusement, dans ce sombre paysage, il subsiste des logiciels permettant de conserver une confidentialité. La messagerie Signal compte parmi ces outils.

À première vue, Signal s’apparente à d’autres applications de messagerie telles que WhatsApp, Facebook Messenger, Skype, iMessage ou tout simplement le SMS (Short Message System). Elle est disponible sur Android, iPhone, iPad, et sur ordinateur via un client pour Windows, Mac et Linux.

C’est une application gratuite, et disposer d’un numéro de téléphone est la seule condition pour s’inscrire. L’expérience utilisateur s’apparente elle aussi à celle de WhatsApp ou Messenger.

Il est possible de discuter par message avec un individu ou avec un groupe d’un maximum de 1000 personnes. Les utilisateurs peuvent s’échanger des fichiers, des photos ou des stickers. Ils peuvent passer des appels vocaux ou vidéo (jusqu’à 8 personnes simultanément).

Toutefois, Signal se distingue des autres applis de messageries sur un point : elle n’est pas détenue par un géant de la technologie. Cette application est développée par une fondation non lucrative, et financée uniquement par des dons.

Par conséquent, contrairement à Facebook, Apple ou Microsoft, les créateurs de Signal ne cherchent pas à générer de profit. Ils n’essayent donc pas de collecter un maximum de données sur les utilisateurs pour les revendre à des tiers, ou de les bombarder de publicités.

Autre point fort : toutes les conversations sur Signal sont chiffrées de bout en bout. Cela signifie que personne ne peut les surveiller, pas même les créateurs du logiciel. Seules les personnes dans une conversation peuvent voir les messages échangés.

Par ailleurs, Signal est totalement open-source. Le code source du client et du logiciel de serveur est entièrement disponible sur GitHub.

Pourquoi Signal est-elle la messagerie la plus confidentielle et sécurisée ?

Comme évoqué auparavant, toutes les communications sur Signal sont chiffrées de bout en bout. Cela concerne les messages individuels, les messages de groupe, les transferts de fichiers et de photos, et les appels vocaux et vidéo.

Ce chiffrement survient directement entre les appareils utilisant Signal. Il repose sur un protocole créé par les développeurs de l’application.

C’est une différence majeure avec les autres applications de messagerie. Par exemple, Facebook peut consulter librement l’intégralité des conversations sur Messenger. La firme américaine promet qu’elle n’utilise pas le contenu de ces discussions à des fins de ciblage publicitaire… mais n’avez-vous jamais reçu une pub étonnamment liée à votre dernière conversation sur la plateforme ?

D’autres applications proposent une fonctionnalité de chiffrement optionnel. Toutefois, Signal est la seule application à proposer cette fonctionnalité par défaut et à ne pas permettre sa désactivation.

Outre le chiffrement, Signal offre d’autres fonctionnalités de confidentialité. Ainsi, les messages peuvent s’autodétruire et disparaitre après une période de temps.

De plus, contrairement à la plupart des entreprises du numérique, Signal ne collecte pas de données sur les utilisateurs. Même si les autorités menaient une enquête sur un utilisateur et exigeaient que les développeurs révèlent tout ce qu’ils savent sur lui, ils n’auraient quasiment aucune information à fournir.

Les seules traces d’activité que garde Signal sont le numéro de téléphone lié au compte, la date de dernière connexion, et la date de création du compte. C’est une différence majeure avec le bien nommé » Facebook « , détenteur de Messenger, WhatsApp et Instagram, capable de révéler votre nom complet, l’intégralité de vos conversations, une liste des lieux où vous vous êtes connectés et bien plus encore.

Tous vos messages, vos images et le contenu que vous échangez sur Signal sont uniquement sauvegardés localement sur votre smartphone. Vous seul pouvez transférer ces données, manuellement, entre deux appareils.

Récemment, un nouveau système d’authentification à deux facteurs a aussi été ajouté. La sécurité est donc encore renforcée.

Source de cet article : Lebigdata.fr

Signal existe sur Android , Iphone, Ipad, Windows, Mac, Linux etc...

Chiffrements et encore Chiffrements - ProtonMail

Vous hésitez à prendre ProtonMail malgré les bons échos concernant cet outil ? Vous n’êtes pas sûr que cette solution vous convienne ? Nous avons testé ce service de messagerie en 2022 pour vous aider à faire votre choix en examinant ses caractéristiques techniques, l’ergonomie de l’interface ou encore ses tarifs. Voici notre avis sur ProtonMail.

Présentation de ProtonMail

ProtonMail est un logiciel open source créé en 2013. Les fondateurs se sont rendus compte que les boîtes mails conventionnelles étaient peu sécurisées et sujettes à des risques de piratage. L’objectif de ce service basé en Suisse est donc de garantir la sécurité des communications des internautes grâce à un outil de messagerie chiffrée accessible depuis un navigateur web.Un an après ProtonMail, Proton Technologie sort son service de Réseau Privé Virtuel ProtonVPN. Ce logiciel vient compléter son dispositif de mail en protégeant le trafic web des utilisateurs et toutes leurs données qui transitent sur Internet.

La plateforme ProtonMail se veut complète mais elle n’en reste pas moins simple à utiliser. Elle repose sur le principe du chiffrement de bout en bout appliqué sur tous vos messages envoyés et archivés. Personne ne peut intercepter ni traduire vos communications, pas même l’entreprise qui enregistre la version chiffrée de vos messages sur ses serveurs. Les e-mails reçus dans votre boîte de réception sont inaccessibles par ProtonMail qui ne dispose pas de la clé de

chiffrement. C’est l’avantage des données chiffrées côté client.

La sécurité s’opère également vers les utilisateurs d’une autre messagerie non chiffrée comme Gmail. Il suffit de définir un mot de passe afin que seul le destinataire puisse ouvrir le mail.

ProtonMail n’a cessé de se développer et de s’améliorer au fil des années. Aujourd’hui, une version gratuite est disponible. On retrouve une application compatible sur iOS et Android. L’outil est également disponible en 23 langues dont le français.

Les fonctionnalités de ProtonMail

Après une brève présentation de ProtonMail, poursuivons cet avis ProtonMail en nous attardant désormais aux fonctionnalités du service.ProtonMail s’appuie sur le chiffrement de bout en bout pour sécuriser vos échanges ce qui signifie que seul le destinataire est en mesure de lire le message qui lui a été envoyé. Bien que cela semble logique, ce n’est pas le cas des messagerie traditionnelles.

Le chiffrement s’effectue manière automatique entre les utilisateurs du logiciel ProtonMail. En revanche, il faudra définir un mot de passe ou clé de chiffrement pour les destinataires ne disposant pas de ProtonMail. Dans ce cas de figure, voici le message que recevra votre interlocuteur :

Après, à lui d’indiquer le mot de passe renseigné par vos soins pour déchiffrer le message. De cette façon, ProtonMail sécurise vos échanges quoiqu’il arrive.

Notez cependant qu’un mail envoyé par un non-utilisateur vers votre messagerie ne bénéficiera pas de la protection ProtonMail.

ProtonMail utilise les algorithmes de chiffrement robustes AES, RSA et OpenPGP. Tous sont open source ce qui garantit la fiabilité et la transparence de ces derniers.

Pour rendre sa solution plus solide, le prestataire n’a aucun accès aux données de ses utilisateurs. En effet, seul le format chiffré des e-mails archivés se retrouve sur les serveurs ProtonMail. Ainsi, impossible pour la marque de lire le contenu. C’est aussi pour cette raison qu’il est impossible pour ProtonMail de récupérer vos données en cas de mot de passe perdu.

Les messages éphémères sont une autre caractéristique de ProtonMail. Autrement dit, ils se suppriment automatiquement au bout d’un certain temps. Vous pourrez définir le délai d’expiration. À notre avis, c’est un gros plus pour garantir la confidentialité et la sécurité de vos échanges en ligne.

Outre les fonctionnalités propres à cette messagerie chiffrée, on trouve d’autres options fréquentes des services de messagerie électronique comme le classement des e-mails via les étiquettes, les réponses automatiques, la signature d’email, etc.

Après avoir fait le tour des caractéristiques techniques du logiciel, nous avons un très bon avis sur ProtonMail jusqu’à présent.

Comment créer un compte ProtonMail ?

La création d’un compte ProtonMail prend moins de deux minutes. Il faudra commencer par choisir un nom d’utilisateur. L’extension qui suit sera @protonmail.com (pour un compte gratuit). Ensuite, vous devrez définir un mot de passe et une adresse e-mail pour une éventuelle récupération de compte. Il s’agit d’une option facultative. Autrement dit, vous n’êtes pas obligé de communiquer vos informations personnelles. C’est un atout selon nous.Une fois votre compte créé, vous pourrez ajouter des contacts manuellement ou les importer depuis un fichier CSV. Les messageries Gmail, Outlook, Yahoo! Mail, Hotmail ou encore Eudora sont compatibles.

Vous pourrez aussi télécharger l’application mobile sur iOS et Android pour avoir accès à vos mails à tout moment.

Sachez que la souscription est gratuite et que vous pourrez décider à tout moment d’upgrader vers un forfait plus complet. Il est aussi envisageable de souscrire directement à une formule payante. C’est justement ce que nous vous conseillons de faire. Nous reviendrons sur les caractéristiques de la version Free et celles des offres payantes un peu plus tard dans notre avis ProtonMail.

L’interface est-elle ergonomique ?

Impossible de rédiger un avis sur ProtonMail sans parler de son interface et de son côté fonctionnel puisque la simplicité d’utilisation prime pour ce genre d’outil du quotidien.Quand vous êtres connecté à votre messagerie, vous aurez accès à une interface sobre qui n’a rien de complexe. On trouve une boîte de réception, les brouillons, les messages envoyés, les archives, les spams et la corbeille.

Un tableau de bord avec des informations clés (stockage, nombre d’adresse utilisateur, offre) est disponible depuis l’onglet Paramètres. C’est également dans les réglages que vous pourrez modifier l’apparence de votre messagerie (taille de l’éditeur, mode d’affichage en colonne ou en ligne, barre d’outils visibles ou non, etc).

Il faut savoir que l’interface par défaut est en anglais mais vous pouvez changer la langue dans la rubrique Paramètres et choisir le français.

Étant donné qu’on retrouve de nombreuses similitudes au niveau des commandes avec les boîtes mails classiques, ProtonMail est très facile à prendre en main. À notre avis, l’envoi et la gestion des e-mails s’effectuent de manière très intuitive. Bien qu’il n’y ait rien à redire sur l’ergonomie et la rapidité de la plateforme, que ce soit sur desktop que mobile, l’interface manque un peu de modernité à notre goût.

Combien coûte ProtonMail ?

Passons désormais aux tarifs de ProtonMail. Le prestataire propose une version gratuite et trois forfaits payants. Voici les possibilités qui s’offrent à vous lors de la souscription au service ProtonMail :forfait Free à 0€

forfait Plus à 4€ / mois

forfait Visionary à 24€ / mois

forfait Professional à 6,25€ / mois / utilisateur

Les prix affichés ici sont valables pour une période contractuelle annuelle. Vous pourrez aussi partir sur un abonnement deux ans ou mensuel si vous ne voulez pas vous engager.

La version gratuite Free est plutôt une découverte du service car ses fonctionnalités sont limitées. Par exemple, elle donne accès à 500 Mo de stockage, un maximum de 150 messages envoyés par jour et 3 dossiers. Aussi, le nom de domaine ne sera pas personnel (@protonmail.com) et vous ne pourrez pas désactiver la signature ProtonMail en fin de message. Cela dit, cette version d’essai reste une besoin alternative pour tester le service et se familiariser avec l’outil.

La formule d’entrée de gamme Plus est très accessible. Elle comprend un seul compte utilisateur, 5 Go de stockage par défaut, 5 adresses pouvant être associées à votre compte et un domaine personnel. Elle a une limite de 1 000 messages envoyés par jour et 200 dossiers. Les options de filtres personnalisés et répondeur automatique sont incluses. Si vous avez un petit budget et des besoins ponctuels, cette offre est idéale.

L’offre Visionary plus complète est considérée comme la plus premium. Elle comprend 6 utilisateurs, 20 Go de stockage, 50 adresses et 10 domaines personnels différents. Les envois d’e-mails sont illimités ainsi que le nombre de dossiers et d’étiquettes. L’assistance est prioritaire. Si le prix peut sembler élevé c’est parce qu’il comprend également la protection ProtonVPN. À notre avis, le rapport qualité-prix est au rendez-vous.

Enfin, le forfait Professional s’adresse aux profils de professionnels. L’avantage, c’est qu’il est possible de construire une offre sur-mesure adaptée aux besoins de chaque entreprise avec un prix de base par utilisateur fixé à 6,25€ par mois. Vous pourrez ajouter plus de 100 utilisateurs et jusqu’à 100 domaines personnels. Les envois de messages sont illimités tout comme le nombre de dossier. En cas de besoin, vous serez prioritaire lorsque vous contacterez l’assistance

ProtonMail.

L’assistance ProtonMail est-elle efficace ?

Avant de terminer notre avis sur ProtonMail, nous souhaitons vous parler de son support client car cela compte beaucoup dans l’appréciation finale. En effet, en cas de problèmes techniques ou de questions sur l’utilisation du service, il est important de savoir si vous pourrez compter sur l’assistance client ou vous débrouiller vous-même.Heureusement, ProtonMail ne vous laissera pas dans l’embarras. Son service client professionnel répondra à votre requête le plus rapidement possible – dans les 24 heures en moyenne. Pour les contacter, vous devrez envoyer un mail à l’adresse support@protonmail.com et expliquer votre problème en anglais.

En plus de cette assistance en direct, un formulaire de contact en ligne se tient à la disposition des utilisateurs. Notez qu’il ne conviendra pas forcément aux réclamations complexes puisque la réponse est automatisée par un robot.

Si vous maîtrisiez la langue de Shakespeare, vous pourrez faire un tour dans sa rubrique Aide très complète. Les articles sont en anglais mais ils sont parfois illustrés avec des captures d’écran et des vidéos tutoriels. Et chose surprenante, les articles sont ouverts aux commentaires. Les équipes techniques ProtonMail répondent même aux commentaires des internautes. Un élément supplémentaire qui témoigne de la transparence de la société.

Finalement, l’assistance ProtonMail est disponible et réactive. Bien que les échanges se fassent en anglais, les conseillers sont à l’écoute et très soucieux des remarques des utilisateurs.

Conclusion : ProtonMail, une des meilleures alternatives aux messageries classiques

Si vous en avez assez que vos conservations personnelles et professionnelles soient épiées et que vous voulez sécuriser vos communications, ProtonMail est idéal. Ce service simple à utiliser et très efficace protégera tous vos échanges grâce à un chiffrement de bout en bout. Les messages présents dans votre boîte de réception feront aussi l’objet d’une sauvegarde anonyme sur les serveurs ProtonMail puisque seul le format chiffré y est enregistré.

Vous l’avez compris, notre avis sur ProtonMail est très positif. Il s’agit d’un intervenant sérieux qui délivre de très bonnes prestations à des prix abordables. Aucun doute que dans les années à venir, ce logiciel saura s’imposer comme une solution de remplacement aux messageries classiques.

Source de cet article : Presse Citron

VPN : Overdose de Chiffrements ?

Faut-il encore le présenter ? Un réseau privé virtuel (VPN) est un moyen de se connecter à l'Internet d'une manière plus sûre ou plus privée. Lorsque vous vous connectez à internet, c'est votre fournisseur d'accès (Orange, Free, SFR, Bouygues, etc.) qui vous met en relation avec un site web. En une fraction de seconde les serveurs des fournisseurs trouvent où se situe le site web sur la toile (son adresse IP) et guident votre navigateur pour afficher le site sur votre ordinateur ou smartphone.

Lorsque vous vous connectez avec un service VPN, votre fournisseur vous met en relation avec un ordinateur distant, un serveur, détenu par le service VPN que vous avez choisi. Il chiffre (brouille) les informations échangées entre vous et le reste d'internet. Lors de la connexion à un site web, c'est le serveur VPN qui relaie la demande, votre fournisseur d'accès internet n'a plus accès à cette information.

Pourquoi utiliser un VPN ?

Il y a de nombreux cas pour lesquels l'utilisation d'un VPN peut se montrer intéressante. Nous avons vu que votre fournisseur a donc la capacité de connaitre quel type de site vous avez consulté. Le site web de destination connait lui aussi certaines informations dont votre adresse IP et sa localisation approximative, généralement le pays et la région ou une ville.

Sachant cela voici plusieurs types d'utilisation pour lesquels un VPN a de l'importance

Cacher son IP :

lorsque vous vous connectez avec un VPN, le site de destination ne connait que l'adresse IP du VPN, pas la votre qui est fournie par le fournisseur d'accèsCacher son trafic et/ou éviter une censure :

lorsque vous vous connectez avec un VPN, votre fournisseur d'accès Internet ne sait pas quels sites vous avez consultés. Il ne peut pas bloquer non plus les sites qu'un gouvernement aurait demandé de ne pas afficher.Changer de pays :

avec un VPN vous pouvez choisir de vous connecter via un serveur situé dans d'autres pays. Cela peut par exemple servir à débloquer du contenu réservé au seul habitant d'un pays. Plus concrètement, si vous êtes en voyage à l'étranger et que vous souhaitez regarder un replay français, il faudra vous connecter à un serveur VPN situé en France pour ne pas voir s'afficher le message "Ce contenu n'est pas disponible dans votre pays". À l'inverse, en France, si vous souhaitez afficher le catalogue Netflix américain, il faudra choisir un serveur aux USA.Sécuriser une connexion internet ou Wifi :

le chiffrement (appelé souvent à tort cryptage) brouille les communications entre vous et le serveur VPN qui vous envoie l'information. C'est une sécurité supplémentaire qui peut empêcher l'interception de vos données sensibles. C'est notamment important lorsque vous vous connectez à un réseau Wifi ouvert, dans une gare, un hôtel, un aéroport, etc.Dans un environnement professionnel :

les VPN sont souvent utilisés par les employés qui travaillent à distance et qui ont besoin d'accéder à l'intranet de leur entreprise en toute sécurité.La plupart des VPN sont donc utilisés pour contourner la censure d'Internet dans les pays où la liberté d'expression n'existe pas ; contourner les restrictions géographiques imposées aux services de streaming ou SVOD ; protéger la vie privée lors de l'utilisation de réseaux peer-to-peer ; cacher l'activité Internet aux modérateurs de réseaux locaux tels que ceux d'un campus universitaire, d'une entreprise ou d'une école ; ou transmettre de manière sécurisée les identifiants de connexion des utilisateurs sur le Wi-Fi public lors de l'utilisation d'applications ou de systèmes d'exploitation obsolètes.

Glossaire des termes techniques

Vous avez envie d'en savoir plus que les explications de base ? Pour vous aider à mieux comprendre ce qu'un fournisseur de VPN propose et qui fait sa qualité, nous avons concocté un glossaire des termes techniques les plus courants que vous pourrez être amené à rencontrer si vous souhaitez aller plus loin dans la connaissance des VPN.Chiffrement

Utilisation d'un algorithme pour coder de manière sécurisée les données afin qu'elles apparaissent comme des informations aléatoires et illisibles numériquement. Une fois que vos données chiffrées atteignent leur destination, une clé est utilisée pour les décrypter. Il existe plusieurs types de chiffrement utilisés par les VPN, dont la puissance varie. L’AES-256 (souvent appelé « chiffrement de niveau militaire ») est la norme industrielle. Si l'adresse d'un site web commence par HTTPS (plutôt que HTTP), c'est qu'il utilise AES.Five Eyes ou FVEY

Ce nom désigne l’accord de surveillance de masse et de partage d’informations entre les services de renseignement des États-Unis, du Royaume-Uni, de l'Australie, la Nouvelle-Zélande et du Canada. D'autres coopérations internationales de surveillance élargissent ce noyau dur, notamment Nine Eyes et 14 Eyes, dont l'existence a été révélée dans des documents divulgués par Edward Snowden en 2013. Si un fournisseur de VPN a son siège dans l'un des pays participant à l'un de ces groupes de surveillance, il suit généralement les pratiques de partage des données de celui-ci. Il est donc généralement recommandé de choisir un service VPN dont le siège est situé en dehors de ces nations.Géoblocage

Processus consistant à bloquer l'accès à un contenu en ligne ou à restreindre ce contenu à certaines zones géographiques. L'une des mesures de la performance d'un VPN est sa capacité à contourner les pratiques de géoblocage des services de streaming comme Netflix afin de pouvoir accéder aux contenus quel que soit le pays où l’on se trouve.Nombre d’adresses IP

Les VPN qui disposent d'un plus grand nombre d'adresses IP offrent aux utilisateurs individuels des vitesses plus élevées. Ceux qui disposent d'un plus petit nombre d'adresses IP ont des vitesses moindres, mais cela peut également indiquer qu'un plus grand pourcentage d'utilisateurs sur le réseau partagent une adresse IP, ce qui est aussi intéressant. En effet, le partage d'une adresse IP avec un autre utilisateur rend plus difficile de distinguer votre activité Internet personnelle de celle de l'utilisateur avec lequel vous la partagez.Juridiction

Le pays dans lequel un fournisseur de VPN a son siège, et aux lois duquel il doit se conformer. Par exemple, les VPN ayant une juridiction en dehors d'un pays Five Eyes ou 14 Eyes (voir ci-dessus) ne sont pas soumis aux politiques de conservation des données de ces pays et sont généralement considérés comme plus respectueux de la vie privée.Kill Switch

Une fonction indispensable offerte par la plupart des VPN qui coupe la connexion Internet si la connexion VPN est interrompue pour une raison quelconque, afin d'éviter que vos données ne deviennent soudainement visibles pour les autres. Les fournisseurs de VPN populaires comme NordVPN, ExpressVPN ou PureVPN proposent cette fonctionnalité.Les fuites VPN

C’est ce qui se produit lorsqu'un service VPN connaît une défaillance d'une manière ou d'une autre et expose à un site web ce qui pourrait être des informations personnelles identifiables ou des données utilisateurs non chiffrées, à des membres du réseau ou à un fournisseur d'accès Internet. Types de fuites courantes : IPv4, IPv6, DNS et WebRTC.Journaux ou logs

Il existe deux types de journaux qu'un fournisseur VPN peut tenir : les journaux de connexion et les journaux d'utilisation. Les journaux de connexion sont généralement conservés pendant une courte période afin d'évaluer les besoins de maintenance sur le réseau de serveurs. Ils contiennent des informations dépersonnalisées et extrêmement peu susceptibles d'identifier un utilisateur, telles que le type de connexion au serveur, la durée de celle-ci et si l’application de bureau ou mobile du VPN a été utilisée. Les journaux d'utilisation, en revanche, ne doivent jamais être conservés. Ils comprennent des informations d'identification personnelle comme votre adresse IP et un enregistrement des sites web que vous visitez. Si un fournisseur de VPN est pris en train de tenir un journal d'utilisation, nous évitons de recommander ses services.

Offuscation

C’est l'acte de faire passer le trafic internet par un VPN pour du trafic internet régulier, non-VPN. C'est important dans les pays où l'utilisation des VPN est interdite, mais c'est également essentiel pour accéder à certains services de streaming et à des sites web qui bloquent l'utilisation de ces services.Confidentialité persistante

Une fonction de chiffrement qui utilise l'un des deux échanges de clés établis pour créer un niveau de sécurité supplémentaire. Un bon VPN utilise la confidentialité persistante pour garantir que des clés de chiffrement volées ne puissent pas être utilisées pour décrypter des sessions Internet passées ou futures.Proxy

Souvent utilisé pour contourner le géoblocage de contenu, un service proxy peut cacher votre véritable adresse IP en s’intercalant entre celle-ci et le site web auquel vous essayez d'accéder et en faisant passer l’adresse IP pour l'une des siennes. De nombreux services qui se présentent comme des VPN sont en fait des services proxy.Nombre de serveurs

Le nombre de serveurs présents dans le réseau d'un VPN. Un plus grand nombre de serveurs dans un plus grand nombre d'endroits est souvent un indicateur de vitesses élevées.Split tunneling

C’est le fait de créer deux types de tunnels VPN en même temps, parfois en utilisant des méthodes différentes. Souvent, un tunnel VPN sera utilisé pour protéger l'activité Internet dans votre navigateur, tandis qu'un autre sera utilisé pour protéger l'activité Internet créée par les applications connectées à Internet sur votre téléphone ou votre ordinateur. Certains VPN offrent cette fonction, d'autres non. Le split tunneling n'est pas indispensable, mais il peut être utile pour ceux qui ont un besoin impérieux de protection de la vie privée.Protocole

Concernant les VPN, le protocole désigne est la façon dont le réseau virtuel va communiquer d'un point à un autre. Sur la page dédiée à ce sujet, un des fournisseurs leader dans les VPN, NordVPN, explique que le protocole de chiffrement que va choisir l'internaute va dépendre de ses usages. Dans tous les cas, les VPN grand public proposent une application qui utilise déjà par défaut un protocole de sécurité ou choisit automatiquement le protocole le plus approprié pour l'utilisateur.Navigation privée

Si ce mode de fonctionnement, disponible sur tous les navigateurs, donne l'impression de par son nom de proposer une navigation vraiment privée, ce n'est pas tout à fait le cas. Comme on l'explique dans notre article dédié, ce mode va seulement permettre à l'utilisateur d'effacer les cookies et historique de navigation des sites visités en navigation privée. En revanche, les fournisseurs d'accès et autres intermédiaires présents entre l'ordinateur et le FAI pourraient toujours accéder à plusieurs informations dévoilant l'activité.Tor

Abréviation pour The Onion Router ou The Tor Network. Tor est conçu pour permettre des communications totalement anonymes sur Internet en cryptant vos données et en les faisant rebondir sur plusieurs points de réception gérés par des bénévoles appelés « nœuds ». Le système a été conçu à l'origine par la marine américaine et fait l'objet d'un débat animé parmi les tenants de la vie privée. Tor n'est pas un VPN, mais certains VPN offrent maintenant des services compatibles Tor.Source de cet article : cnetfrance.fr

Nordvpn pourquoi c'est des plus connus.Surfshark est interressant car l'on peut avoir de bons prix lors de grosse promotions et permet un nombre ilimité d'appareil alors qu'avec nordvpn l'on est limité à six appareils.

Attention aux VPN gratuits qui sont souvent lents et peuvent revendre vos données de navigations à des tiers, pas très cool donc et un peu eloigné du but de base.

Exception pour ProtonVpn, il est gratuit et ne revend pas les donnés et suffisant pour utilisation de base car une offre payante plus compléte est disponible.

Ces trois VPN ont une politique No logs (c'est à dire qu'il ne garde pas l'historique de votre navigation)

Mode Parano : Evitez les claviers sans fils

MouseJacking : Piratage de claviers et souris sans-fil

Une vulnérabilité de sécurité affecte les claviers et souris sans-fil, ce qui expose des milliards d'ordinateurs. Un logo et un site dédié pour le MouseJacking, la start-up Bastille voit les choses en grand pour cette découverte qui devrait effrayer autant les particuliers que les professionnels, l'utilisation des claviers et souris sans-fil est tellement importante.

mousejacking1"Une vulnérabilité massive dans les souris et claviers sans fil laisse des milliards d'ordinateurs et des millions de réseaux vulnérables à une exploitation à distance via des fréquences radio" Bastille

Les périphériques non-Bluetooth qui s'appuie sur un dongle USB (fréquence 2,4 GHz) sont touchés par cette vulnérabilité, enfin, tous les modèles ne sont pas concernés, mais on peut citer plusieurs grands noms : Logitech, Dell, Lenovo, pour ne citer qu'eux. D'ailleurs, le très populaire dongle Unifying de chez Logitech est concerné, mais une mise à jour du firmware est déjà disponible pour se protéger de la vulnérabilité.

Pour parvenir à cela, une quinzaine de dollars de matos, une quinzaine de lignes de code Python, et le hacker peut parvenir à exploiter cette faille à distance jusqu'à 100 mètres ! Le tout que ce soit du Windows, du Linux ou de l'OS X. L'attaquant pourra alors installer un rootkit, exécuter du code à distance, etc.

Plus précisément, la vulnérabilité se situe dans le composant émetteur-récepteur de Nordic Semiconductor (séries nRF24L). Bien qu'il supporte le chiffrement, les fabricants ne l'implémentent pas toujours... Par manque de standardisation comme avec le Bluetooth.

Source de cet article : it-connect.fr

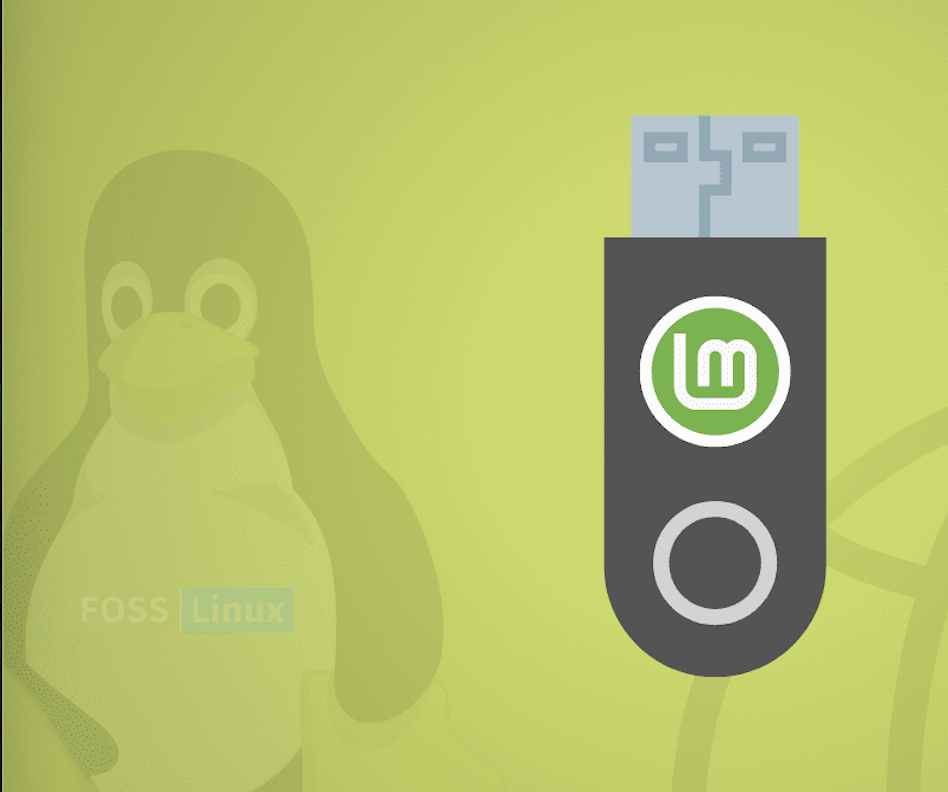

Attention aux peripheriques de stockage acheter par des circuits non officiel certains sites comme amazon ou aliexpress cdiscount peuevnt vendre des peripheriques de marques ou sans marques avec des profils différents que les marques officiel, ces peripheriques peuvent trés bien fonctionné mais il existe un risque non négligable qu'il contienne des virus ou autres malware installé par leurs soins entre la sortie d'usine et la revente sur ces différentes plateformes, pensé donc à les formaté dans un environement sécurisé, avec une clé USB live LINUX par exemple.

Mode contraire du parano : Effectuez des sauvegardes !!

Dans nos usages personnels ou professionnels, nous utilisons de nombreux appareils numériques pour créer et stocker des informations. Ces appareils peuvent cependant s’endommager ou être endommagés, entraînant une perte, parfois irréversible, de vos données. Afin de prévenir un tel risque, il est fortement conseillé d’en faire des copies pour préserver vos données à long terme. Voici 10 bonnes pratiques à adopter pour gérer efficacement vos sauvegardes.

1. Effectuez des sauvegardes régulières de vos données

L'affichage du contenu tiers "dailymotion" a été bloqué conformément à vos préférences.

En cas de perte, de vol, de panne, de piratage ou de destruction de vos appareils numériques, vous perdrez les données enregistrées sur ces supports. Il peut s’agir de données auxquelles vous accordez une importance particulière ou considérées comme essentielles dans le cadre de vos activités personnelles ou professionnelles (photos, vidéos, documents personnels ou de travail, etc.). Ayez le réflexe de réaliser régulièrement une sauvegarde de vos données.

2. Identifiez les appareils et supports qui contiennent des données

Dans notre vie quotidienne, nous utilisons un nombre croissant d’appareils et de supports qui enregistrent et stockent nos fichiers et nos données : ordinateurs, serveurs, tablettes, téléphones mobiles (smartphone), disques durs, clés USB, etc. Prenez le temps de les identifier.

3. Déterminez quelles données doivent être sauvegardées

Il n’est pas toujours possible ni nécessaire de sauvegarder la totalité de ses données. Sélectionnez donc les données à protéger, notamment celles qui sont stockées sur vos appareils (dans le disque dur de votre ordinateur ou dans la mémoire de votre téléphone mobile). Pour savoir si des données doivent être sauvegardées ou non, posez-vous les questions suivantes: « quelles données ne peuvent pas être récupérées par ailleurs en cas de perte ? », « quelles données je consulte régulièrement ou celles qui me sont le plus souvent demandées ? ».

4. Choisissez une solution de sauvegarde adaptée à vos besoins

Il existe des solutions gratuites ou payantes qui répondent à différents besoins. Identifiez-les et déterminez quelles sont les fonctionnalités attendues, l’espace de stockage requis et la facilité d’utilisation de la solution. Sachez qu’il est également possible de réaliser une sauvegarde manuelle de vos fichiers en les copiant sur un disque dur externe, une clé USB, etc. Enfin, la plupart des systèmes d’exploitation proposent des fonctionnalités de sauvegarde sur le support de votre choix ou sur un service en ligne. Si vous avez des besoins particuliers, renseignez-vous auprès de professionnels ou de sites Internet spécialisés.

Et le cloud, dans tout cela ?

Des services en ligne, souvent appelés « Cloud », offrent des fonctionnalités de sauvegarde de données. Il existe des solutions gratuites ou payantes en fonction de la capacité

de stockage souhaitée. Les Fournisseurs d’Accès Internet (FAI) et des entreprises spécialisées proposent ce type de service.

5. Planifiez vos sauvegardes

Lorsqu’un fichier régulièrement mis à jour est perdu ou supprimé par erreur, sa restauration dans sa version la plus récente est nécessaire. La plupart des solutions de sauvegarde intègrent une fonctionnalité permettant de planifier la sauvegarde à échéance régulière. Vérifiez qu’elle est bien activée et que la fréquence de vos sauvegardes est adaptée à vos besoins. Si vous n’utilisez pas de solution dédiée, réalisez des sauvegardes manuelles régulièrement.

Différents types de sauvegardes

• La sauvegarde complète est une copie de la totalité de vos données.

• La sauvegarde incrémentale ou incrémentielle ne copie que les fichiers qui ont été créés

ou modifiés depuis la dernière sauvegarde.

• La sauvegarde différentielle est une copie complète des fichiers qui ont été créés ou modifiés depuis la dernière sauvegarde complète.

6. Déconnectez votre support de sauvegarde après utilisation

Si vous êtes victime d’un virus comme un rançongiciel et que votre sauvegarde est connectée à votre ordinateur ou au réseau de votre entreprise, elle peut également être affectée par le programme malveillant qui pourrait la détruire. Déconnectez votre support de sauvegarde de votre ordinateur ou de votre réseau informatique ou mettez-le hors ligne lorsque vous ne l’utilisez plus.

7. Protégez vos sauvegardes

Les risques de perte, de vol, de panne, de piratage ou de destruction peuvent également affecter vos sauvegardes. Protégez-les au même titre que vos données originales en effectuant, par exemple, plusieurs sauvegardes de vos données sur différents supports. Conservez également une sauvegarde dans un lieu différent de celui où sont stockées les données originales pour vous prémunir en cas de sinistre. Si vous estimez que vos données sont suffisamment sensibles pour les chiffrer ou en limiter l’accès, ou si un règlement vous y oblige, faites-en de même avec vos sauvegardes.

8. Testez vos sauvegardes

Parfois, le processus de sauvegarde ne s’effectue pas correctement. Aussi, assurez-vous régulièrement que votre sauvegarde fonctionne, par exemple, en la copiant dans le système original.

9. Vérifiez le support de sauvegarde

Tout comme les supports qui permettent de stocker les données originales, les supports sur lesquels sont réalisées les sauvegardes peuvent être endommagés. Vérifiez leur état, de manière à prévenir toute défaillance ou panne. Soyez également vigilant sur la durée de vie de votre support car certains conservent les données sur une durée plus ou moins longue. Par exemple, la durée de vie moyenne d’un DVD gravé est de 10 à 15 ans.

10. Sauvegardez les logiciels indispensables à l’exploitation de vos données [PRO]

La défaillance d’un appareil entraîne non seulement la perte des données produites par son utilisateur mais également du système d’exploitation de l’appareil comme Microsoft Windows, iOS, Android, et des logiciels qui y sont installés. Si les données sauvegardées sont dépendantes d’un système d’exploitation, d’un logiciel ou d’une configuration particulière, sauvegardez vos données ainsi que celles nécessaires à leur exploitation. Les systèmes d’exploitation récents proposent des fonctionnalités de sauvegarde du système qui permettent de le restaurer. Reportez-vous à sa documentation pour plus d’information.

Source de cet article : Cybermalveillance.gouv.fr

Attention aux peripheriques de stockage acheter par des circuits non officiel certains sites comme amazon ou aliexpress cdiscount peuevnt vendre des peripheriques de marques ou sans marques avec des profils différents que les marques officiel, ces peripheriques peuvent trés bien fonctionné mais il existe un risque non négligable qu'il contienne des virus ou autres malware installé par leurs soins entre la sortie d'usine et la revente sur ces différentes plateformes, pensé donc à les formaté dans un environement sécurisé, avec une clé USB live LINUX par exemple.

Utilisez les SandBox pour tester des applications ou ourvir une piéce jointe douteuse

Bac à sable Windows fournit un environnement de bureau léger pour exécuter des applications en toute sécurité de manière isolée. Les logiciels installés à l’intérieur de l’environnement Bac à sable Windows restent « en bac à sable » et s’exécutent séparément de l’ordinateur hôte.

Un bac à sable est temporaire. Lorsqu’il est fermé, tous les logiciels et fichiers, ainsi que l’état, sont supprimés. Vous obtenez une nouvelle instance du bac à sable chaque fois que vous ouvrez l’application. Notez toutefois qu’à partir de Windows 11 build 22509, vos données sont conservées par le biais d’un redémarrage initié à partir de l’environnement virtualisé, ce qui est utile pour installer des applications qui nécessitent le redémarrage du système d’exploitation.

Les logiciels et les applications installés sur l’hôte ne sont pas directement disponibles dans le bac à sable. Si vous avez besoin d’applications spécifiques disponibles dans l’environnement Bac à sable Windows, elles doivent être installées explicitement dans l’environnement.

Bac à sable Windows possède les propriétés suivantes :

Partie de Windows : tout ce qui est requis pour cette fonctionnalité est inclus dans Windows 10 Professionnel et Enterprise. Il n’est pas nécessaire de télécharger un disque dur virtuel.Pristine : Chaque fois que Bac à sable Windows s’exécute, il est aussi propre qu’une toute nouvelle installation de Windows.

Jetable : rien ne persiste sur l’appareil. Tout est ignoré lorsque l’utilisateur ferme l’application.

Sécurisé : utilise la virtualisation matérielle pour l’isolation du noyau. Il s’appuie sur l’hyperviseur Microsoft pour exécuter un noyau distinct qui isole Bac à sable Windows de l’hôte.

Efficace: Utilise le planificateur de noyau intégré, la gestion intelligente de la mémoire et le GPU virtuel.

Important Bac à sable Windows active la connexion réseau par défaut. Il peut être désactivé à l’aide du fichier de configuration Bac à sable Windows.

Conditions préalables

Windows 10 Professionnel, Entreprise ou Éducation build 18305 ou Windows 11 (Bac à sable Windows n’est actuellement pas pris en charge sur Windows Home Edition)Architecture AMD64 ou (à partir de Windows 11 Build 22483) ARM64

Fonctionnalités de virtualisation activées dans le BIOS

Au moins 4 Go de RAM (8 Go recommandés)

Au moins 1 Go d’espace disque libre (SSD recommandé)

Au moins deux cœurs de processeur (quatre cœurs avec hyperthreading recommandé)

Installation

Vérifiez que votre ordinateur utilise Windows 10 Professionnel ou Enterprise, build version 18305 ou Windows 11.

Activer la virtualisation sur la machine.

Si vous utilisez une machine physique, vérifiez que les fonctionnalités de virtualisation sont activées dans le BIOS.

Si vous utilisez une machine virtuelle, exécutez la commande PowerShell suivante pour activer la virtualisation imbriquée :

Set-VMProcessor -VMName \<VMName> -ExposeVirtualizationExtensions $trueUtilisez la barre de recherche de la barre des tâches et tapez Activer ou désactiver les fonctionnalités Windows pour accéder à l’outil Fonctionnalités facultatives Windows. Sélectionnez Bac à sable Windows, puis OK. Redémarrez l’ordinateur si vous y êtes invité.

Si l’option Bac à sable Windows n’est pas disponible, votre ordinateur ne répond pas aux conditions requises pour exécuter Bac à sable Windows. Si vous pensez que cette analyse est incorrecte, passez en revue la liste des prérequis et les étapes 1 et 2.

Pour activer le bac à sable à l’aide de PowerShell, ouvrez PowerShell en tant qu’administrateur et exécutez Enable-WindowsOptionalFeature -FeatureName «Containers-DisposableClientVM» -All -Online.Recherchez et sélectionnez Bac à sable Windows dans le menu Démarrer pour l’exécuter pour la première fois.

Bac à sable Windows n’adhère pas aux paramètres de la souris du système hôte. Par conséquent, si le système hôte est configuré pour utiliser une souris de droite, vous devez appliquer ces paramètres manuellement dans Bac à sable Windows.

Utilisation

Copiez un fichier exécutable (et tous les autres fichiers nécessaires pour exécuter l’application) à partir de l’hôte et collez-les dans la fenêtre Bac à sable Windows.Exécutez le fichier exécutable ou le programme d’installation dans le bac à sable.

Lorsque vous avez terminé d’expérimenter, fermez le bac à sable. Une boîte de dialogue indique que tout le contenu du bac à sable sera ignoré et supprimé définitivement. Sélectionnez OK.

Vérifiez que votre ordinateur hôte n’affiche aucune des modifications que vous avez apportées dans Bac à sable Windows.

Source de cet article : Microsoft

Le rédacteur de Korben.info à publié une vidéo tuto sur cette fonctionalité que vous retrouver en lien ci-dessous

SandBox le retour ! Live CD Linux Mint

Un environnement sécurisé

Une bonne raison d’utiliser des live CD ou USB, c’est la sécurité. D’abord parce qu’un système comme Windows peut s’avérer dangereux lorsque l’on pratique l’achat en ligne par exemple [5].L’autre avantage du Live CD, c’est le fait même que ce soit un CD (ou un DVD) sur lequel il n’y pas de droits en écriture. Rien ne pourra donc modifier ou attaquer le système d’exploitation embarqué.

Comment procéder ?

Disposer d’une clé USB, une taille de 8Go est suffisante.Sur le PC sous Windows :

Télécharger et installer le logiciel Balena Etcher : https://www.balena.io/etcher/

Télécharger le fichier iso de Linux Mint Cinnamon : https://linuxmint.com/download.php

Insérer la clé USB

Graver l’iso avec Balena Etcher

Arrêter le PC

Redémarrer sur la clé avec touche F2 ou F12… selon le PC. Source de cet article :

Evitez les bornes wifi publiques

Les pirates adorent les Wi-Fi publics, pourquoi ? Parce que 75 % d’entre eux sont vulnérables. Ils sont gratuits, disponibles partout et très pratiques. Mais les Wi-Fi publics sont aussi prisés par les pirates que par les utilisateurs. Ils n’exigent aucune authentification pour établir une connexion, les pirates profitent donc d’un accès gratuit à des appareils non sécurisés connectés au même réseau. Les normes de chiffrement courantes du Wi-Fi sont défaillantes et vous ne devriez pas vous fier à elles. C’est une aubaine pour les pirates !

L’utilisation du WiFi public est dangereuse

Les points d’accès sont à la disposition des clients dans de nombreux lieux publics comme les hôtels, les restaurants ou encore les aéroports, les trains… Cela permet aux consommateurs de garder un lien avec Internet même lors de leurs déplacements.En théorie, le concept est attractif, mais la réalité est jonchée de problèmes de sécurité. Cet essor a aussi favorisé l’émergence des hackers qui sont de plus en plus nombreux à se focaliser sur ces réseaux qui présentent des vulnérabilités.

Pour se connecter au WiFi public, il est très rare qu’une authentification soit demandée. De ce fait, les pirates sont en mesure d’intégrer les réseaux et de piocher dans les données personnelles qui transitent. L’un des risques les plus importants concerne l’interception des informations. Pour cela, le hacker pirate le système et se positionne entre le client et le point d’accès. Lorsque ce dernier reçoit les données, elles ont également été envoyées au cybercriminel.

Ce problème engendre des conséquences dramatiques si le consommateur utilise le WiFi public pour effectuer une transaction bancaire. Il sera aussi en mesure de rassembler les identifiants de connexion et les mots de passe nécessaires aux différents comptes.

Comment rester protégé sur les Wi-Fi publics

Les pirates informatiques adorent le partage des donnéesLorsque vous utilisez un appareil (Smartphone, ordinateur, tablette…), vous avez la possibilité de partager vos données sur le réseau avec vos contacts. Les pirates informatiques utilisent cette faille et ont ainsi l’occasion de piller tout le contenu de la machine.

En parallèle, ils s’introduisent dans celle-ci et peuvent diffuser des malwares. Ces logiciels malveillants collectent des données, favorisent l’installation d’autres malwares, bloquent l’appareil et prennent même le contrôle du Smartphone.

Ce procédé est l’un des plus courants, car il est simple à mettre en place.

Les précautions à ne pas négliger pour être protégé

Il est facile de repérer un WiFi public qui ne bénéficie d’aucune protection, car il ne demandera pas d’authentification. La connexion s’effectue dès que vous aurez cliqué sur le point d’accès. Dans ce cas de figure, la plus grande prudence doit être au rendez-vous, car ces réseaux sont les plus vulnérables et ils restent la cible privilégiée des hackers.Pour se protéger efficacement, il suffit de surfer en anonyme avec un VPN. Ce procédé est avantageux, il a la capacité de chiffrer toutes les données qui transitent. Par conséquent, le pirate informatique ne pourra pas rassembler les données, car elles seront codées.

Pour les utiliser, il sera nécessaire de procéder au déchiffrement avec un programme spécifique et ce travail demande beaucoup de temps et de la patience. Généralement, les hackers souhaitent obtenir rapidement ce qu’ils cherchent, ils abandonnent donc les proies qui utilisent un VPN.

Si vous avez l’intention d’utiliser un point d’accès public pour réaliser une transaction financière, il faudra vérifier l’utilisation du « HTTPS » qui met en place le certificat SSL. Les pirates ne pourront pas intercepter les données.

Deux astuces pour accroître le degré de protection

Nous avons vu que le partage des informations peut s’avérer nocif, il suffit de le désactiver dans les paramètres de l’appareil. Pour un ordinateur, la fonctionnalité se situe dans le « Panneau de configuration ».Une machine est en mesure de se connecter à un réseau WiFi Public même si vous ne le souhaitez pas, car la fonctionnalité est activée par défaut.

Lorsque vous n’en éprouvez pas le besoin, il est avantageux de la désactiver, car un hacker pourrait se connecter à votre Smartphone sans que vous utilisiez Internet.

Source de cet article : Avira

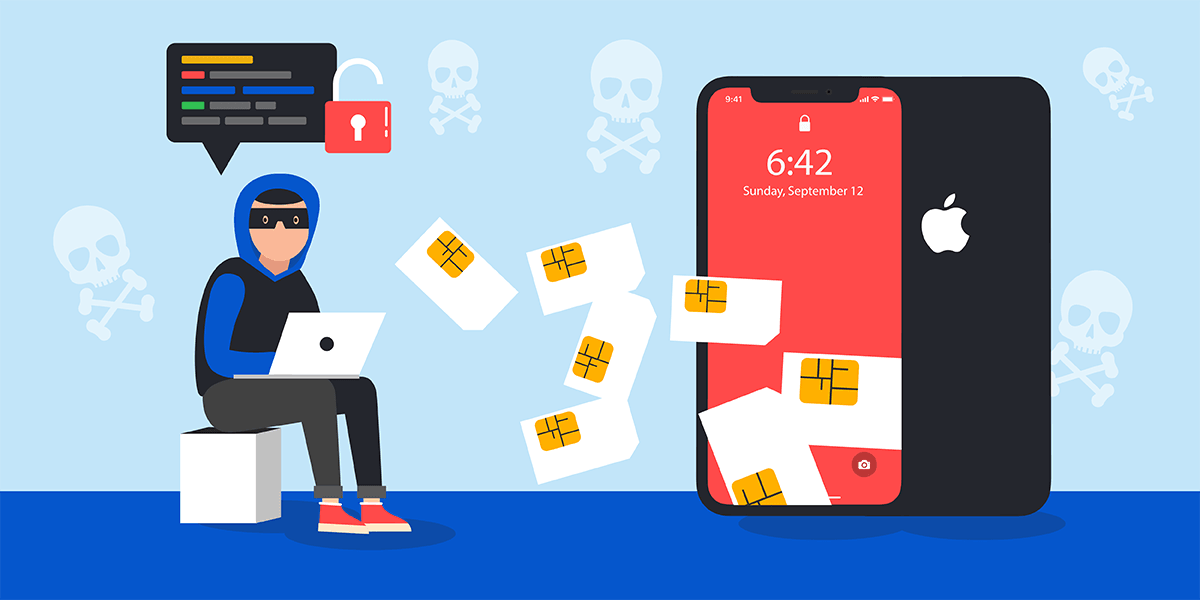

Le SIM-SWAP

L'essentiel à retenir sur le SIM Swapping

Le SIM Swap est une technique de piratage des smartphones qui ne demande pas de connaissance informatique :Cette technique contourne les systèmes de sécurité par code de vérification de certains sites web.

Elle consiste notamment à détourner les SMS qui envoie des codes d’identification.

Encore peu répandu en France, le SIM Swap devrait se développer avec le paiement via smartphone.

Il existe déjà des outils et astuces pour s’en prémunir.

Rentrons dans le détail

En août 2019, les 4,5 millions d’abonnés Twitter de Jack Dorsey restent pantois devant les tweets insultants du cofondateur de Twitter. Son compte utilisateur a en fait été piraté, tout comme celui d’autres célébrités. Même situation sur Instagram ces dernières années. De nombreux influenceurs perdent le contrôle de leurs comptes. Certains se voient même réclamer une rançon pour récupérer leurs identifiants.Derrière ces piratages impressionnants se cache une manœuvre de cybermalveillance de plus en plus commune : le « SIM Swap ». Cette fraude consiste en fait à jouer sur les mécanismes de double authentification de certains sites internet. Quand un utilisateur veut se connecter à un compte en ligne, il entre un mot de passe, mais aussi un code qui lui a été envoyé par SMS. On appelle cela l’authentification à double facteurs (A2F). Il suffit cependant que ce SMS arrive jusqu’à un hacker pour que l’arnaque se mette en place.

Le SIM Swap repose donc en fait sur les faiblesses du système d’authentification de certains sites : mot de passe et SMS. Il demande également de la part du pirate qu’il soit en mesure de remplacer la carte SIM de sa victime sans que personne ne s’en aperçoive. Au cœur de ce système de hacking, c’est donc la sécurité des procédures des opérateurs de téléphonie mobile qui pose question.

SIM swap : comment fonctionnent les arnaques aux cartes SIM ?

Le SIM Swap est une fraude récente, vu que le gouvernement français ne l’évoque pas vraiment comme une cybermenace avant 2018. Ses mécanismes sont cependant d’autant plus difficiles à contourner qu’ils ne demandent aucune maîtrise informatique. Il suffit d’avoir accès à quelques données personnelles de sa victime, puis de contacter le service client de son opérateur de téléphonie mobile en se faisant passer pour elle.Définition du SIM Swap, ou le piratage par double authentification

Le « SIM swapping », ou « Swap de SIM », ou encore « SIM Swap » est un piratage qui implique les smartphones et les démarches en ligne. Cette arnaque consiste en fait à contourner l’identification que demandent certains sites internet.Il arrive effectivement régulièrement que les sites web comme ceux des banques, ou les sites e-commerces, réclament un mot de passe, mais aussi un code d’identification. Le consommateur reçoit ce code par SMS, plus rarement par appel. C’est précisément cette double authentification que le SIM Swap permet de pirater.

Le SIM Swapping est une technique de piratage de plus en plus présente en France.

Avec le SIM Swap, le hacker récupère le numéro de téléphone de sa victime. Il détourne ainsi ses SMS et ses appels. Il peut donc s’approprier les codes d’identification qui lui sont envoyés.

Cette technique de vol de numéro de téléphone ne demande pas beaucoup de maîtrise informatique. Un simple appel au service client de l’opérateur téléphonique de la victime peut suffire. Le pirate a juste à prétendre à une carte SIM défaillante, perdue ou à un téléphone volé. Le hacker persuade ainsi le téléconseiller d’activer le numéro de téléphone de sa victime sur une nouvelle carte SIM en sa possession.

Il faut pour cela qu’il possède par ailleurs d’autres informations sur le propriétaire du numéro de téléphone. Il peut s’agir de sa date de naissance ou de son adresse. Ces informations sont malheureusement encore faciles à trouver sur Internet. Dès que la manœuvre est close, le hacker reçoit donc tous les appels et les SMS destinés au piraté.

Cette technique de cryptocrime a débuté en 2018. Les autorités chargées de la surveillance des crimes sur les cryptomonnaies n’ont pourtant pas tout de suite perçu la menace. le SIM Swapping devient néanmoins, dès 2019, une des principales voies de piratages informatiques des téléphones portables.

Quels sont les types de piratages mobiles dus au SIM Swapping ?

Usurpation d’identité, notamment sur les réseaux sociaux, mais aussi vol et chantage se dressent parmi les utilisations principales que les pirates font du SIM Swapping.Dans le cas des réseaux sociaux, des cas d’usurpation d’identité ont fait date. Il s’agit notamment de celui de Jack Dorsey, le PDG de Twitter, dont le compte Twitter a été piraté. Les hackers ont ainsi réussi à s’approprier son numéro de smartphone par SIM Swap, et s’en sont servi pour utiliser la fonction « Tweet via SMS » de Twitter.

Cette manœuvre est le fait d’un groupe de pirates informatiques qui se nomme le Chuckling Squad. Ce groupe a fait plusieurs victimes de SIM Swapping. Jack Dorsey, mais aussi Mariah Carey, l’actrice Chloë Grace Moretz et de nombreux influenceurs comptent parmi les personnes piratées.

Il arrive aussi que le SIM Swapping soit utilisé pour dérober de l’argent. En piratant un compte en ligne facile d’accès, comme un compte de réseau social ou d’un site e-commerce, le pirate accède effectivement à certaines données personnelles. Celles-ci lui permettent de fournir les informations demandées aux sites internet qui utilisent des procédures d’authentifications poussées.

Il suffit par ailleurs que le hacker dispose de la carte bancaire du propriétaire du numéro de téléphone qu’il a piraté. Dans ce cas, le pirate peut procéder à une série d’escroqueries bancaires, sans se préoccuper des mesures d’authentification des sites web qu’il pirate. Il est d’ailleurs d’autant moins gêné que, pendant ce temps, la victime ne peut plus passer d’appel depuis sa carte SIM, ni accéder elle-même à ses divers comptes en ligne.

Conseils : Il existe plusieurs indices qui prouvent qu’un smartphone est piraté. Dans le cas du SIM Swapping, le problème prend en général 24 à 48h à apparaître. La victime réalise qu’elle ne reçoit plus d’appels, ni de SMS, ou qu’elle ne parvient plus à se connecter à ses comptes utilisateur en ligne.

Le SIM Swap n’est malheureusement pas la seule méthode de piratage des téléphones mobiles. Il existe donc d’autres signes à identifier comme des menaces potentielles. Parmi eux, le fait de voir apparaître sur le bureau de son smartphone des applications inconnues. Le consommateur doit aussi se méfier s’il reçoit des SMS étranges, qui affichent des liens hypertextes. Il peut aussi rester à l’affût de ses factures mensuelles, et s’intéresser à toute anomalie en la matière.

Comment s’y prennent les pirates pour réaliser un SIM Swapping ?

Il existe une procédure commune à toutes les démarches de piratage par SIM Swapping. Elle consiste à faire croire à l’opérateur de téléphonie mobile qu’un problème de carte SIM impose d’allouer son numéro de téléphone à une autre carte SIM. Pour réussir ce tour de passe-passe, les pirates utilisent trois méthodes.Contacter le service client de l’opérateur téléphonique de la victime

Pour réussir une manœuvre de SIM Swap en appelant l’opérateur téléphonique de sa victime, le pirate a besoin d’un certain nombre d’informations préalables. Le hacker doit notamment connaître son numéro de téléphone, et l’opérateur qui correspond à sa ligne téléphonique. Il faut aussi qu’il dispose de sa date de naissance et de son adresse, parfois de son numéro client.Il s’agit là des informations principales que le téléconseiller réclame quand le pirate le contacte au nom de sa victime. Une fois toutes ces informations maîtrisées, le hacker n’a plus aucun mal à se faire passer pour sa victime auprès de l’opérateur. La démarche est d’ailleurs la même quel que soit l’opérateur : Orange, Bouygues, SFR et Free et les opérateurs MVNO.

S’infiltrer dans les bases de données clients

Une manœuvre de SIM Swap encore plus élaborée consiste à se faire passer pour un service de dépannage à distance auprès des téléconseillers de l’opérateur. Les employés des centres d’appel ou des magasins physiques de l’opérateur se retrouvent ainsi face à un problème informatique qu’ils ne peuvent résoudre, en fait provoqué par un pirate.De façon faussement providentielle, un pseudo-dépanneur leur propose alors de prendre la main sur leur ordinateur à distance, grâce à un logiciel de Remote Desktop Protocol (RDP). Ce procédé donne aux hackers l’accès aux serveurs internes de l’opérateur téléphonique. Il leur est dès lors aisé de réaliser des opérations de SIM Swapping à grande échelle. Une telle fraude reste bien sûr assez rare.

Avoir un complice chez l’opérateur à pirater

Une dernière opération de piratage de carte SIM par SIM Swap consiste à avoir des taupes en interne chez l’opérateur téléphonique. Le faux employé réalise ainsi lui-même la manœuvre de SIM Swap, et ce directement depuis les centres de données de l’opérateur.La taupe peut par ailleurs s’avérer être un collaborateur réel de l’opérateur, payé par les pirates. Cette situation a notamment eu lieu dans les bureaux de l’américain Verizon en 2019, où neuf employés ont participé à ce type de fraude.

Dans tous les cas, ce piratage est particulièrement risqué. Les fraudeurs le réservent donc plus à des cas de SIM Swap qui servent à faire chanter de riches victimes en l’échange de rançons. Il reste donc peu probable qu’un individu lambda se retrouve dans cette fâcheuse situation.

Historique :Quand Instagram se fait pirater par SIM Swap

En 2016, une version buguée d’Instagram autorise des hackers à pirater plusieurs millions de comptes. C’est la société Kaspersky, spécialisée dans la sécurité informatique, qui identifie des offres suspectes en ligne, liées à ces piratages. Il s’agit notamment de reventes d’informations personnelles trouvées sur les comptes Instagram de stars. Ce type de chantage est également un des risques principaux du SIM Swap pour les personnes célèbres.

SIM Swap : sommes-nous tous concernés ?

En France, les autorités ne perçoivent pas encore le SIM Swap comme le problème le plus redoutable. D’autres arnaques liées aux forfaits mobiles eux-mêmes occupent davantage les tribunaux et les Français. Il faut dire que le paiement par smartphone n’est pas encore légion dans l’Hexagone, contrairement à d’autres pays.Des pays plus touchés que d’autres par le SIM Swap

Pour le moment, il semble que les consommateurs français restent encore peu touchés par les piratages de type SIM Swapping. L’Association Française pour le développement des services et usages Multimédias Multi-opérateurs, l’AF2M, estime ainsi que ce type de fraude reste marginal dans l’Hexagone. Un rapport 2018 du ministère de l’intérieur sur la cybercriminalité mentionne par ailleurs le SIM Swap sans le chiffrer.En réalité, il semble que les attaques de SIM Swap concernent particulièrement les pays où les paiements par smartphone s’utilisent beaucoup. Des États comme l’Espagne, le Brésil, l’Inde ou encore le Mozambique subissent ainsi plus d’attaques de ce genre que la France.

En juin 2020, la police espagnole a d’ailleurs démantelé un réseau de SIM Swap. Celui-ci a volé près de 600 000 euros cumulés, en réalisant des retraits frauduleux. La police espagnole recense plus de 100 victimes de ce réseau.

Bien que la France ne soit pas encore une des victimes principales de ces arnaques, il convient donc de rester prudent. Les chercheurs de l’entreprise de sécurité informatique Kaspersky estiment effectivement que les systèmes de sécurité des opérateurs mobiles actuels ne suffisent pas à se prémunir des risques. Ils pensent donc que les fraudes de SIM Swap vont se multiplier.

Conseils : La technologie NFC sur Android est notamment celle qui permet les paiements par smartphone. Le Near Field Communication incarne une technologie sans fil, avec laquelle on peut utiliser son téléphone comme une carte bancaire. Elle présente des garanties de sécurité rassurantes, grâce aux normes ISO14443 et FeliCa.

Le NFC peut cependant représenter un danger dans le cas d’un SIM Swap. Celui-ci permet effectivement aux hackers d’obtenir un code secret pour payer sans contact. Dans ces cas-là, mieux vaut opter pour un paiement via empreinte digitale. Il peut aussi être prudent de désactiver le NFC de son smartphone tout le temps où il n’est pas utile.

Quels réseaux sociaux sont visés par les hackers ?

Instagram se présente comme un des réseaux sociaux qui a le plus été piraté par SIM Swap. Des cas connus d’instagramers ont ainsi été victimes de phishing, une forme d’espionnage de téléphone, grâce au SIM Swapping. Kevin Kreider, un influenceur fitness américain, constitue l’une des victimes les plus connues de ce type de pratiques.D’autres influenceurs Instagram se font par ailleurs voler leurs comptes en l’échange de rançons. Certains pirates s’emparent également de comptes populaires pour les revendre aux plus offrants, généralement en bitcoins.

SIM Swap : différents réseaux sociaux sont touchés par cette pratique.

Contrainte par cette forme de piratage, la plateforme Instagram a dû mettre en place de nouvelles mesures d’authentification. Celles-ci évitent donc de passer par la traditionnelle double identification « mot de passe puis SMS ». Instagram propose notamment une application dédiée, qui sert à sécuriser son compte utilisateur.

Sur Twitter, un nombre important de personnalités ont également été hackées via SIM Swap. Des célébrités telles que Shane Dawson, James Charles, Mariah Carey et King Bach font partie des victimes. Ces cas s’ajoutent à celui du compte du PDG de Twitter, Jack Dorsey.

Pour contrer ces attaques, Twitter propose deux alternatives à la double identification par mot de passe et SMS. Il s’agit notamment de passer par une application dédiée, comme Instagram, ou d’utiliser une clef de sécurité physique. Cette dernière doit permettre de synchroniser l’ordinateur et le smartphone pour déverrouiller le compte Twitter. Ces deux alternatives n’annulent cependant pas la possibilité de procéder par SMS pour récupérer ses codes d’accès à son compte Twitter. Le SIM Swapping est donc encore possible.

Comment se protéger du SIM swapping ?

La France n’est pas encore la principale victime des tentatives de SIM Swapping. Le succès que connaissent des réseaux sociaux comme Instagram dans l’Hexagone amène pourtant à se méfier. Et ce d’autant plus que le paiement via smartphone, grâce aux puces NFC, tend à se développer au profit d’applis telles que l’Apple Pay ou l’Android Pay. Comment se protéger du SIM Swap dans ces conditions ?Ce que peut faire le consommateur pour éviter les arnaques à la carte SIM

Les arnaques au SIM Swap relèvent avant tout des faiblesses des systèmes de sécurité des opérateurs de téléphonie. La marge de manœuvre du consommateur est donc assez réduite. Il existe cependant quelques précautions à prendre pour moins s’exposer aux tentatives de hack par SIM Swap.Vu que le hacker qui veut pirater une carte SIM doit détenir des informations sur sa victime, la première des précautions consiste donc à rester discret en ligne. Beaucoup de réseaux sociaux proposent d’afficher sa date d’anniversaire sur son profil, parfois sa ville de résidence. C’est pourtant via ces informations que le hacker peut se faire passer pour sa victime auprès des services clients des opérateurs.

Les outils qui aident à se protéger du SIM Swapping

Des outils spécifiques aident par ailleurs à se prémunir de certaines attaques au SIM Swap.Les clés de sécurité dites physiques.

Les clés de sécurité physiques permettent d’authentifier l’utilisateur d’un compte en ligne en tant que propriétaire. Elles viennent s’ajouter au mot de passe pour renforcer la sécurité de ses comptes. Dans ces conditions, impossible, pour le hacker, de se connecter à son compte avec un code qu’il aurait reçu par SMS. Il lui faudrait aussi la clé physique, une vraie clé USB ou Bluetooth, que le propriétaire branche à l’appareil pour accéder à ses comptes.

Les applications pour se prémunir du SIM Swapping.

Les applis comme Google Authenticator permettent de réceptionner les codes d’authentification de façon sécurisée. Lors d’une demande d’authentification A2F, le propriétaire du compte concerné reçoit ainsi une notification qui lui demande de valider qu’il est bien à l’origine de la démarche. Malheureusement, tous les sites internet qui fonctionnent avec des comptes personnels n’utilisent pas encore nécessairement ce type d’applis.

Un numéro virtuel.

il reste également possible, pour les systèmes de double authentification qui passent par des numéros de téléphone, de se créer un numéro virtuel de type VoIP. Celui-ci n’a effectivement aucun lien avec la carte SIM. Si, donc, le hacker pirate la carte SIM en pensant y réceptionner des codes, il ne reçoit en fait rien. C’est le numéro virtuel qui les réceptionne, alertant par la même occasion son propriétaire d’une manœuvre frauduleuse en cours.

Conseils :

Pour se procurer un numéro virtuel, deux procédures sont envisageables. Il est soit possible de s’acheter un numéro dit DID – Direct Inward Dialing – auprès d’un prestataire dédié à cela. Une autre solution consiste à utiliser une application destinée à se créer un second numéro. Ce type de numéro virtuel permet en outre de centraliser les appels quand on a plusieurs numéros différents.

Les opérateurs téléphoniques en lutte contre le SIM Swapping

Le SIM Swapping dépend avant tout des faiblesses de sécurité de l’opérateur de téléphonie. Cette fraude ne peut effectivement pas se produire sans que l’opérateur soit, à un moment donné, en communication avec le pirate. Il est pourtant difficile pour les téléconseillers des services clients d’identifier les hackers vocalement.Les autorités compétentes luttent au quotidien contre le SIM Swap.